출처: http://la-nube.tistory.com/310 [la Nube's Lab. | 라 누베 연구소]

Mozilla Confirms Web-Based Execution Vector for Meltdown and Spectre Attacks

Here's How to Enable Chrome "Strict Site Isolation" Experimental Security Mode

웹브라우저 중 하나인 파이어폭스를 개발하는 모질라는 사용자들이 방문하는 웹페이지로부터 정보를 추출하는 과정에서 자바스크립트 파일과 같은 웹 컨텐츠를 통하여, 인텔 CPU 등에서 발견된 멜트다운 & 스펙터 취약점이 악용될 수 있다는 것을 공식적으로 확인하였습니다.

이번에 발견된 이 취약점을 악용하면, 컴퓨터의 커널 메모리로부터 데이터를 읽을 수 있거나(멜트다운), 다른 앱이 다루는 데이터 역시 읽을 수 있다고(스펙터) 알려져 있습니다.

좀 더 자세히 설명하자면, 구글에서는 이번 취약점들을 악용하여 컴퓨터에서 처리되는 데이터를 훔칠 수 있다고 했습니다. 특히, 비밀번호 관리자나 웹브라우저에 저장되는 비밀번호, 개인적인 사진이나 이메일, 메신저 등에서 보내는 인스턴트 메시지, 민감한 비즈니스 문서까지 훔칠 수 있습니다.

모질라에서는 모든 사람들이 가장 우려하는 부분이 맞다고 확인했습니다. 즉, 사용자들이 방문하는 웹페이지의 자바스크립트 등에 공격 코드를 집어 넣어 원격으로 이번 멜트다운 & 스펙터 취약점을 악용할 수 있다는 것입니다.

--

따라서 모질라에서는 파이어폭스 57.0.4 업데이트를 통하여 공격자의 효율성을 저해하기 위해 파이어폭스 내부 타이머 기능의 정확도를 줄이기로 했습니다. 기술적으로 설명하자면, performance.now()의 resolution을 20µs(마이크로초)로 줄이고, SharedArrayBuffer 기능을 기본적으로 비활성화하는 것입니다.

이번 조치는 멜트다운 & 스펙터 취약점을 완전히 해결하기 위한 방법은 아니며, 웹브라우저 차원에서 그 취약점을 '완화'하기 위한 효율적이고 영리한(?) 노력이라고 볼 수 있습니다. 사실 완전한 해결은 CPU 제조사에게 달려 있지요. 참고로 미국 국방부 CERT에서는 CPU 교체만이 유일하고도 완전한 해결 방법이라고 했습니다.

--

한편, 크롬을 개발하는 구글은 1월 23일에 출시되는 크롬 64부터 멜트다운 & 스펙터 취약점을 '완화'하기 위한 조치를 할 것이라 발표하였습니다. 그 전까지는 크롬 63에 탑재된 새로운 보안 기능인 Strict Site Isolation(엄격한 사이트 격리)을 사용자들이 직접 활성화할 것을 권장하고 있습니다.

크롬 63의 Strict Site Isolation 기능은 크롬 사용자들의 보안을 개선하기 위한 것으로, 크롬에서 열린 각각의 웹사이트의 컨텐츠를 항상 지정된 프로세스에서 렌더링하고 다른 사이트로부터 격리하는 기능입니다. 이를 통해 웹사이트들 사이에 추가적인 보안 경계를 만들어 줄 수 있습니다.

이 기능은 현재 크롬 63에서 기본적으로 비활성화되어 있습니다. 그 이유는 아직 구글에서 이 기능을 개선하는 작업을 하고 있으며, 현재 크롬 63에서 사용하게 되는 경우에는 메모리 사용량이 약 10 ~ 20% 정도 늘어날 것으로 예상되기 때문입니다. 메모리 사용량을 줄이는 개선 작업을 통해 크롬 64에서 기본적으로 활성화하여 사용자들에게 선 보일 것으로 예상됩니다.

--

크롬 63이 아닌, 크롬 62 이하 버전에서도 이 기능이 존재합니다. 그러나 크롬 63이 아닌 경우에 이 기능을 활성화하면, 웹페이지를 정상적으로 불러오지 못하는 문제가 보고되고 있습니다. 크롬 63부터 정상적으로 이 기능을 사용할 수 있다는 의미겠지요.

크롬 63부터 제대로 작동하는 기능이다 보니, 현재 크롬(정확하게는 크로미움) 62에 기반하는 모바일 얀덱스 브라우저, 크롬 55에 기반하는 PC 스윙 브라우저, 크롬 60에 기반하는 PC 네이버 웨일 브라우저에서는 이 기능을 활성화하면 웹페이지를 읽지 못하는 오류를 내는 경우가 발생하기도 합니다. 그리고 크롬 56에 기반하는 모바일 삼성 인터넷 브라우저에서는 아예 이 기능이 존재하지 않습니다.

구글에서도 아직 작업 중인 기능이라서 크롬 63보다 더 낮은 버전에서 쓰기엔 아무래도 좀 그렇습니다(!).

아마도 이들 웹브라우저는 각 개발사에서 따로 이 부분을 다루어야 할 것으로 생각됩니다.

아직까지는 별다른 패치나 업데이트 소식이 들리지 않는군요.

--

마이크로소프트에서도 엣지와 인터넷 익스플로러를 위한 업데이트를 발표하였습니다.

이 업데이트는 미국시간으로 지난 1월 4일부터 시작한 긴급 보안 패치에 포함되어 있습니다.

--

웹 기반의 공격은 쉽게 털릴(?) 수 있다는 점에서 가장 위험합니다. 사용자에게 위험한 자바스크립트가 포함된 웹사이트로 접속하게 하여 털(?) 수도 있고, 광고 네트워크를 통하여 한 번에 수백만의 사용자에게 자바스크립트를 보내 버릴 수 있고, 웹사이트를 해킹하여 (랜섬웨어에서 주로 많이 쓰는) 드라이브-바이-다운로드 방식으로 사용자들의 비밀번호와 같은 민감한 데이터를 손 쉽게 털어갈(?) 수도 있습니다.

--

인텔 CPU 등의 멜트다운 & 스펙터 취약점을 '완화'하기 위한 웹브라우저 차원의 조치는 다음과 같이 정리할 수 있습니다.

<모질라 파이어폭스>

파이어폭스를 최신버전인 57.0.4 로 업데이트하면 됩니다. 끝~

메뉴 - 도움말 - Firefox 정보에서 최신버전인지 확인할 수 있습니다.

쉽고 간단하죠?

http://la-nube.tistory.com/309 를 참고하세요^^

--

<구글 크롬>

먼저, 크롬을 최신버전인 63.0.3239.132 로 업데이트합니다.

메뉴 - 도움말(E) - Chrome 정보(G)에서 최신버전인지 확인할 수 있습니다.

또는, 주소창에 chrome://settings/help 라고 입력해도 됩니다.

그런 다음에, 크롬 63에서 이 기능을 활성화하기 위해서는 다음과 같이 진행하면 됩니다.

PC(Windows, Mac, Linux) 크롬 63뿐만 아니라, 모바일(Android) 크롬 63에서도 역시 활성화해주면 됩니다.

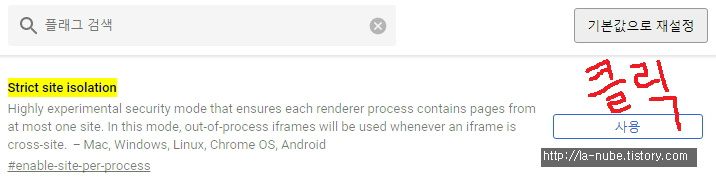

1. 주소창에 chrome://flags 라고 입력 후 엔터를 칩니다.

2. Strict site isolation 이라는 부분을 찾습니다.

찾기 어렵다면 검색 부분에 process 라고 치면 찾기 쉽습니다.

아니면, 주소창에 chrome://flags/#enable-site-per-process 라고 치면 바로 나옵니다.

3. '사용' 이나 'Enable'을 클릭 한 다음에 크롬을 재시작합니다.

1월 23일에 크롬 64가 나오면 최신버전으로 업데이트합니다. 끝~

--

<마이크로소프트 엣지 & 인터넷 익스플로러 11>

지난 1월 4일부터 시작한 긴급 보안 패치에 포함되어 있습니다.

따라서 윈도 업데이트를 확인하여 항상 최신으로 유지합니다.

윈도 10에서는 미국시간으로 1월 4일부터 시작하였으며,

윈도 7과 윈도 8.1은 미국시간으로 1월 9일부터입니다.

--

<얀덱스 브라우저, 스윙 브라우저, 네이버 웨일 브라우저, 삼성 인터넷 브라우저 등>

각 웹브라우저를 만드는 개발사의 '완화' 조치를 기다려야 합니다. ㅜㅜ

--

<참고>

출처: http://la-nube.tistory.com/310 [la Nube's Lab. | 라 누베 연구소]

어쨌건 이번 브라우저의 완화조치로 AMD사용자들이 손해를 보는것은 없는지 궁금하네요. 사실저는 골수 AMD이용자라 인텔때문에 손해를 보는것이 싫거든요.