출처: http://la-nube.tistory.com/387 [la Nube's Lab. | 라 누베 연구소]

구글(Google)에서 개발하는 크롬(Chrome)의 새로운 기능 추가나 버그 수정 또는 보안 취약점 문제를 해결한 66.0.3359.117 버전이 윈도, 맥OS, 64비트 리눅스에서 업데이트를 통해 각각 배포되었습니다.

아울러 안드로이드에서는 66.0.3359.106 버전이 구글 플레이(Google Play) 스토어를 통해 배포되었습니다.

--

이번 크롬 66 업데이트에서는 62개의 보안 취약점에 대한 보안 패치가 포함되어 있습니다. 그 중에서 다음의 보안 취약점은 외부의 연구자가 신고하였고, 신고에 대한 포상금으로 500달러~7,500달러를 받게 됩니다.

■ Critical

* CVE-2018-6085: Use after free in Disk Cache

* CVE-2018-6086: Use after free in Disk Cache

■ High

* CVE-2018-6087: Use after free in WebAssembly

* CVE-2018-6088: Use after free in PDFium

* CVE-2018-6089: Same origin policy bypass in Service Worker

* CVE-2018-6090: Heap buffer overflow in Skia

* CVE-2018-6091: Incorrect handling of plug-ins by Service Worker

* CVE-2018-6092: Integer overflow in WebAssembly

■ Medium

* CVE-2018-6093: Same origin bypass in Service Worker

* CVE-2018-6094: Exploit hardening regression in Oilpan

* CVE-2018-6095: Lack of meaningful user interaction requirement before file upload

* CVE-2018-6096: Fullscreen UI spoof

* CVE-2018-6097: Fullscreen UI spoof

* CVE-2018-6098: URL spoof in Omnibox

* CVE-2018-6099: CORS bypass in ServiceWorker

* CVE-2018-6100: URL spoof in Omnibox

* CVE-2018-6101: Insufficient protection of remote debugging prototol in DevTools

* CVE-2018-6102: URL spoof in Omnibox

* CVE-2018-6103: UI spoof in Permissions

* CVE-2018-6104: URL spoof in Omnibox

* CVE-2018-6105: URL spoof in Omnibox

* CVE-2018-6106: Incorrect handling of promises in V8

* CVE-2018-6107: URL spoof in Omnibox

* CVE-2018-6108: URL spoof in Omnibox

■ Low

* CVE-2018-6109: Incorrect handling of files by FileAPI

* CVE-2018-6110: Incorrect handling of plaintext files via file://

* CVE-2018-6111: Heap-use-after-free in DevTools

* CVE-2018-6112: Incorrect URL handling in DevTools

* CVE-2018-6113: URL spoof in Navigation

* CVE-2018-6114: CSP bypass

* CVE-2018-6115: SmartScreen bypass in downloads

* CVE-2018-6116: Incorrect low memory handling in WebAssembly

* CVE-2018-6117: Confusing autofill settings

* CVE-2018-6084: Incorrect use of Distributed Objects in Google Software Updater on MacOS

자세한 업데이트 내역은 아래 링크의 Releases 정보를 확인하기 바랍니다.

--

[영향을 받는 크롬 및 업데이트 버전]

<윈도, 맥OS, 64비트 리눅스>

■ 크롬 65.0.3325.181 및 이하 버전 → 크롬 66.0.3359.117 버전으로 업데이트

※ https://chromereleases.googleblog.com/2018/04/stable-channel-update-for-desktop.html

<안드로이드>

■ 크롬 65.0.3325.109 및 이하 버전 → 크롬 66.0.3359.106 버전으로 업데이트

--

'사이트 격리'가 시범적으로 포함됨

- 크롬 63 버전에서 소개되었으나 기본적으로는 활성화되지 않은 상태였던 사이트 격리(Site Isolation)가 크롬 66 버전부터 일부에 대하여 시범적으로 포함되어 활성화되었고, 추후 점차 확대될 예정입니다. 사이트 격리는 크롬의 보안을 개선하고 스펙터 취약점에 따른 위험을 경감하기 위한 조치입니다.

※ 스펙터(Spectre) : 인텔(Intel) CPU의 멜트다운(Meltdown) 취약점과 함께 발견된 Intel, ARM, AMD CPU의 보안 취약점으로, 악성 스크립트가 삽입된 홈페이지에 접속하는 것만으로도 취약점을 악용할 수 있는 웹 기반 공격이 가능하다고 발표됨

- 사이트 격리로 인해 문제가 발생하는지에 대해서는 chrome://flags#site-isolation-trial-opt-out 에서 진단할 수 있습니다. 사이트 격리가 보다 광범위하게 사용되기 전에 문제 해결을 위한 도움이 될 수 있도록 문제를 보고해주시기 바랍니다.

--

시만텍(Symantec)의 SSL/TLS 인증서를 신뢰하지 않음

- 아울러 크롬 66 버전부터는 시만텍(Symantec)의 기존 PKI에서 2016년 6월 1일 이전에 발급한 웹사이트의 SSL/TLS 인증서를 신뢰하지 않으며, 이전 발표에서 설명한 단계별로 신뢰하지 않는 것을 계속하고 있습니다.

(이전 발표 : https://security.googleblog.com/2018/03/distrust-of-symantec-pki-immediate.html )

- 구글에서는 올해 10월에 나올 크롬 70 버전의 업데이트와 함께 시만텍의 모든 인증서를 신뢰하지 않고 크롬에서 완전히 제거할 예정입니다.

--

백신 등이 코드 인젝션하는 것을 차단하기 시작함

- 크롬 66 버전에 크롬 내에서 제3자 소프트웨어가 코드 인젝션을 하는 경우에 사용자에게 경고하는 기능이 추가되었습니다. 이 기능은 일반적으로 백신 엔진과 기타 보안 제품에서 웹 보호/감시를 위해 사용되고 있습니다.

- 구글에서는 크롬 68 버전부터 제3자 소프트웨어가 크롬 내에서 코드 인젝션을 하는 행위를 차단하되, 사용자가 판단하여 허용할 수 있도록 할 예정입니다. 그리고 2019년 1월에 나오는 크롬 72 버전부터 제3자 소프트웨어가 크롬에서 코드 인젝션을 하는 행위를 완전히 차단할 예정입니다.

- 따라서 크롬 내에서 코드 인젝션을 사용하는 보안 제품들이 바빠질 것으로 보입니다. 예를 들어, 카스퍼스키, 비트디펜더, 어베스트 등 거의 대부분의 유명한 해외 백신들이 이에 해당합니다.

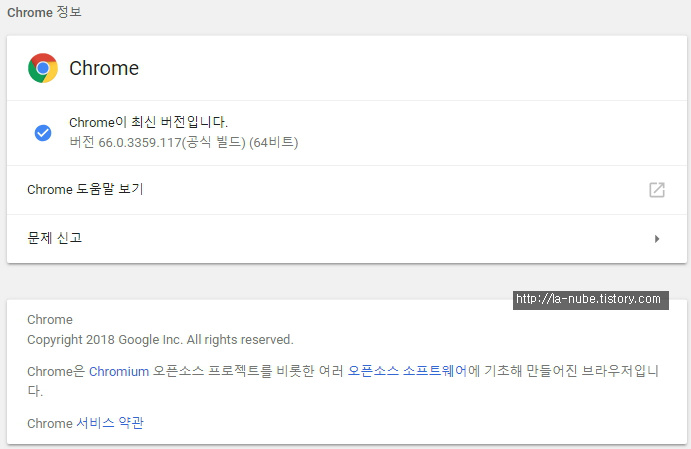

그러므로 크롬 사용자는 주소창에 chrome://settings/help 라고 입력하여 최신버전으로 업데이트하기 바랍니다.

(또는, 'Chrome 맞춤설정 및 제어 → 도움말(E) → Chrome 정보(G)')

64비트 리눅스에서는 패키지 업데이트를 통해 최신버전으로 업데이트하기 바랍니다.

데비안 / 우분투 기준 : $ sudo apt-get update && sudo apt-get dist-upgrade

출처: http://la-nube.tistory.com/387 [la Nube's Lab. | 라 누베 연구소]

그만큼 보안은 확실히 메우겠다는 의미겠지요?