리눅스는 윈도우에 비해서는 악성코드에 잘 감염되지 않는다. 리눅스 시스템을 공격하는 악성코드 자체가 드물기 때문이다. 하지만 한 번 나타났다 하면 이를 절대 간과해서는 안 된다.

이미 웹의 상당 부분을 오픈소스 운영체제가 차지하고 있으며, 대표적인 인터넷 회사로 구글, 페이스북, 위키피디아 등이 리눅스를 운영한다. 리눅스 파워 서버는 물론, 사물인터넷에서도 점점 더 중요 해지고 있으며, 모든 안드로이드 디바이스는 오픈소스 소프트웨어를 기반으로 하고 있다는 사실은 그다지 중요하지 않다. 이 모든 것이 리눅스 시스템을 해커들에게 공격 대상으로 만들어 준다.

리눅스 데스크톱 환경에 대한 공격은 윈도우보다 상대적으로 희소해 잘 알려지지 않았다. 여기 그동안 발생했던 무시무시한 리눅스 악성코드 감염 사례를 소개한다.

1. 크로스랫

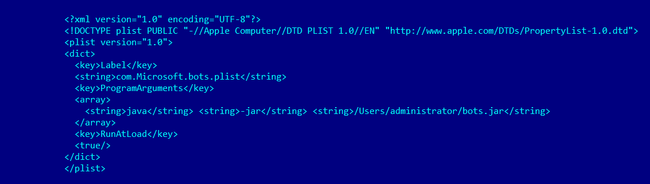

레바논 해킹그룹인 '다크 카라칼(Dark Caracal)'이 개발했으며 룩아웃(Lookout)과 일렉트로닉프론티어 재단(Electronic Frontier Foundation)의 공동 연구 보고서에서 처음 공개된 크로스랫(CrossRAT) 악성코드는 자바 기반 스파이웨어다. 크로스랫은 시스템 파일을 변경하고 스크린샷을 찍을 뿐 아니라 파일을 복사, 이동 또는 읽을 수 있다.

리눅스에서 크로스랫은 /usr/var/mediamgrs.jar에 자신의 사본을 쓰려고 시도하고 가능하지 않으면 자신을 홈 디렉터리에 복사한다. 일단 당신의 컴퓨터에 설치되면 TCP를 통해 명령과 제어 서버를 작동시킨다. 이 악성코드는 감시하는 것처럼 보인다.

윈도우에서 DLL을 실행할 수 있는 곳이 훨씬 더 많았지만 EFF의 샘플은 0.1 버전으로 아직 개발 중이다. 처음 발견되었을 때 몇 가지 악성코드 방지 프로그램만 탐지할 수 있었기 때문에 일부 분석가는 이를 '탐지 불가능'이라고 설명했다.

하지만 사실은 다르다. TWCN이 쓰는 것처럼 리눅스에서는 ~/.config/autostart 내에서 mediamgrs.desktop이라는 자동 시작 파일을 검색하거나 /usr/var에 있는 jar 파일 mediamgrs.jar을 테스트할 수 있다.

2. 고스캔SSH

시스코의 위협 정보 분석 업체인 탈로스(Talos)는 고스캔SSH(GoScanSSH)라는 이름으로 인터넷에 공개된 SSH 서버로 향하는 새로운 악성 프로그램을 발견했다. 고랭(Golang)으로 작성된 이 프로그램은 비교적 낯선 프로그래밍 언어로 악성코드를 코드화한다.

고스캔SSH는 ‘admin’, ‘guest’, ‘user’ 또는 ‘우분투’와 같은 수천 가지의 전형적인 기본 사용자 이름 목록을 사용하여 약한 또는 기본 자격 증명을 사용하여 리눅스 장치를 대상으로 삼아 서버 공격을 시도했다. 또한 기본 자격 증명이 있는 라즈베리파이, 탈옥 아이폰, 화웨이 기기 같은 기기를 검색했다.

흥미롭게도 악성코드는 .army.police.uk와 .gov.uk와 같은 정부 및 군대 영역을 특별히 피할 것이다.

악성코드의 주요 기능은 공격자가 추가 악용할 수 있는 취약한 장비를 검사하는 것이다. 또한 토르2웹(Tor2Web) 프록시 서비스를 사용하여 공격자가 제어하는 인프라를 추적하고 제거하는 일을 더욱 어렵게 만든다.

3. 루비마이너

'루비마이너(RubyMiner)'라 불리는 암호화폐 채굴기는 패치되지 않은 시스템을 찾고 채굴 프로그램을 몰래 사용하기 위해 웹 서버를 검색한다. 연구원 스테판 타나세는 보안 뉴스 웹 사이트인 <블리핑 컴퓨터(Bleeping Computer)>와의 인터뷰에서 공격자는 서버 핑거프린팅 도구를 사용하여 패치되지 않은 서버를 찾고 광산 프로그램에 감염시키도록 악용했다고 설명했다.

윈도우와 리눅스 서버 모두 목표로 삼았고 손상된 스크립트는 XMRig 모네로(Monero) 앱의 수정된 버전을 다운로드하여 실행해 모네로 암호화를 위해 채굴했다.

보안 회사인 체크포인트에 따르면, 전세계 네트워크의 30%는 루비마이너의 침해 시도를 경험했다.

4. 에레버스 랜섬웨어

2017년 연구원들은 리눅스 서버와 데스크톱 환경을 목표로 이동한 에레버스(Erebus) 트랜스 센서웨어의 변형을 발굴했다. 한국의 웹호스팅 회사인 나야나의 서버 153대가 감염된 사건이 대표적이다.

에레버스가 네트워크를 손상시키자 나야나가 호스팅하는 웹 사이트, 데이터베이스, 멀티미디어 파일에 전파되어 3,400명의 고객에게 영향을 미쳤다.

트렌드마이크로가 지적한 바와 같이 악성코드가 포함된 배너 광고가 릭(Rig) 익스플로잇 키트를 사용하여 사용자를 감염시킨 2016년 9월 에레버스의 첫 번째 공격이 보고된 후 시스템을 랜섬웨어로 감염시키는 데 사용되었다.

리눅스로 이식된 이 변형은 RSA 알고리즘을 사용하여 AES(Advanced Encryption Standard) 키를 사용하여 파일을 암호화한다. 처음에는 10비트코인을 요구했고 나중에 이것을 5비트코토로 낮추었으며 사무용 문서, 보관 파일, 이메일 파일, 데이터베이스, 개발자 프로젝트 파일 및 멀티미디어 파일을 포함하는 대상 파일 형식을 요구했다. 유닉스 크론 유틸리티를 사용하여 랜섬웨어가 실행 중인지 확인한 다음 가짜 블루투스 서비스를 추가하여 시스템이나 서버를 다시 부팅할 때 악성코드가 실행되도록 했다.

레드햇은 랜섬웨어의 경우처럼 예방 조치가 가장 효과적일 것이라고 조언했다. 서버 및 워크스테이션을 패치로 최신 상태로 유지하고 데이터 백업을 유지하라. 이는 감염된 경우 소프트웨어 재설치 및 데이터 복원이 가장 쉬울 해결책일 수 있기 때문이다.

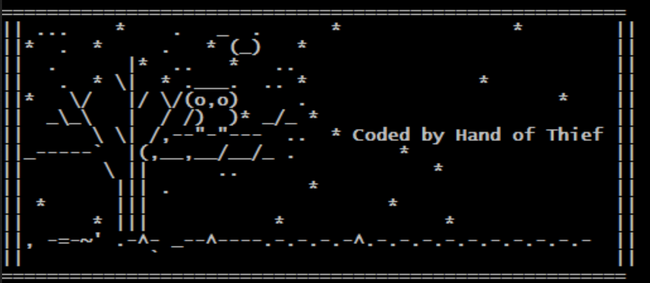

5. 핸드 오브 시프 트로이목마 - 2013년

핸드 오브 시프(Thief Hand)는 15개의 리눅스 배포판을 데이터 및 자격증 취득자로 운영하기 위해 만들어졌으며 2013년에 등장했을 때 가장 위험한 리눅스 트로이목마 중 하나가 되었다. 러시아 암시장에서 판매되다 발견되었다.

6. 젤리쉬 그래픽 카드 악성코드 – 2015년

젤리쉬 그래픽 카드 악성코드는 악성코드가 GPU를 숨기거나 사용할 가능성을 강조하기 위해 개발된 개념증명 악성코드 플랫폼이다. 새롭게 걱정할 만한 것은 아니지만 리눅스 루트킷과 윈도우 기반 원격 접근 트로이목마를 제공해 주의해야 한다.

7. 'HEUR' 백도어 자바 앱 – 2014년

이 위협은 플랫폼뿐 아니라 패치되지 않은 악의적인 자바 애플리케이션(윈도우, 맥, 리눅스에서 실행됨)에 영향을 준다. 감염된 시스템은 구형 데스크톱에서 디도스봇의 일부가 된다.

8. 리눅스 '메이헴' 봇넷 – 2014년

또 다른 리눅스 봇넷이지만 이번에는 러시아 회사인 얀덱스(Yandex)가 2014년에 발견한 셸쇼크(Shellshock) 보안 결함을 악용한 것으로 확인됐다. 이를 막으려면 서버에 패치를 적용해야 한다.

원문보기:

http://www.ciokorea.com/news/38666#csidx9a57caa8ecf04c199c96e87fdce5d6f

이미 웹의 상당 부분을 오픈소스 운영체제가 차지하고 있으며, 대표적인 인터넷 회사로 구글, 페이스북, 위키피디아 등이 리눅스를 운영한다. 리눅스 파워 서버는 물론, 사물인터넷에서도 점점 더 중요 해지고 있으며, 모든 안드로이드 디바이스는 오픈소스 소프트웨어를 기반으로 하고 있다는 사실은 그다지 중요하지 않다. 이 모든 것이 리눅스 시스템을 해커들에게 공격 대상으로 만들어 준다.

리눅스 데스크톱 환경에 대한 공격은 윈도우보다 상대적으로 희소해 잘 알려지지 않았다. 여기 그동안 발생했던 무시무시한 리눅스 악성코드 감염 사례를 소개한다.

1. 크로스랫

레바논 해킹그룹인 '다크 카라칼(Dark Caracal)'이 개발했으며 룩아웃(Lookout)과 일렉트로닉프론티어 재단(Electronic Frontier Foundation)의 공동 연구 보고서에서 처음 공개된 크로스랫(CrossRAT) 악성코드는 자바 기반 스파이웨어다. 크로스랫은 시스템 파일을 변경하고 스크린샷을 찍을 뿐 아니라 파일을 복사, 이동 또는 읽을 수 있다.

리눅스에서 크로스랫은 /usr/var/mediamgrs.jar에 자신의 사본을 쓰려고 시도하고 가능하지 않으면 자신을 홈 디렉터리에 복사한다. 일단 당신의 컴퓨터에 설치되면 TCP를 통해 명령과 제어 서버를 작동시킨다. 이 악성코드는 감시하는 것처럼 보인다.

윈도우에서 DLL을 실행할 수 있는 곳이 훨씬 더 많았지만 EFF의 샘플은 0.1 버전으로 아직 개발 중이다. 처음 발견되었을 때 몇 가지 악성코드 방지 프로그램만 탐지할 수 있었기 때문에 일부 분석가는 이를 '탐지 불가능'이라고 설명했다.

하지만 사실은 다르다. TWCN이 쓰는 것처럼 리눅스에서는 ~/.config/autostart 내에서 mediamgrs.desktop이라는 자동 시작 파일을 검색하거나 /usr/var에 있는 jar 파일 mediamgrs.jar을 테스트할 수 있다.

2. 고스캔SSH

시스코의 위협 정보 분석 업체인 탈로스(Talos)는 고스캔SSH(GoScanSSH)라는 이름으로 인터넷에 공개된 SSH 서버로 향하는 새로운 악성 프로그램을 발견했다. 고랭(Golang)으로 작성된 이 프로그램은 비교적 낯선 프로그래밍 언어로 악성코드를 코드화한다.

고스캔SSH는 ‘admin’, ‘guest’, ‘user’ 또는 ‘우분투’와 같은 수천 가지의 전형적인 기본 사용자 이름 목록을 사용하여 약한 또는 기본 자격 증명을 사용하여 리눅스 장치를 대상으로 삼아 서버 공격을 시도했다. 또한 기본 자격 증명이 있는 라즈베리파이, 탈옥 아이폰, 화웨이 기기 같은 기기를 검색했다.

흥미롭게도 악성코드는 .army.police.uk와 .gov.uk와 같은 정부 및 군대 영역을 특별히 피할 것이다.

악성코드의 주요 기능은 공격자가 추가 악용할 수 있는 취약한 장비를 검사하는 것이다. 또한 토르2웹(Tor2Web) 프록시 서비스를 사용하여 공격자가 제어하는 인프라를 추적하고 제거하는 일을 더욱 어렵게 만든다.

3. 루비마이너

'루비마이너(RubyMiner)'라 불리는 암호화폐 채굴기는 패치되지 않은 시스템을 찾고 채굴 프로그램을 몰래 사용하기 위해 웹 서버를 검색한다. 연구원 스테판 타나세는 보안 뉴스 웹 사이트인 <블리핑 컴퓨터(Bleeping Computer)>와의 인터뷰에서 공격자는 서버 핑거프린팅 도구를 사용하여 패치되지 않은 서버를 찾고 광산 프로그램에 감염시키도록 악용했다고 설명했다.

윈도우와 리눅스 서버 모두 목표로 삼았고 손상된 스크립트는 XMRig 모네로(Monero) 앱의 수정된 버전을 다운로드하여 실행해 모네로 암호화를 위해 채굴했다.

보안 회사인 체크포인트에 따르면, 전세계 네트워크의 30%는 루비마이너의 침해 시도를 경험했다.

4. 에레버스 랜섬웨어

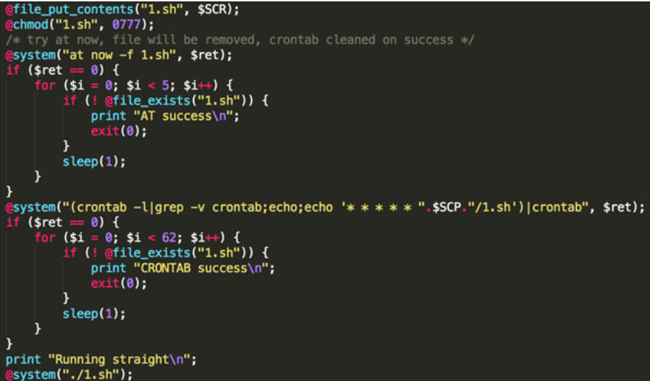

2017년 연구원들은 리눅스 서버와 데스크톱 환경을 목표로 이동한 에레버스(Erebus) 트랜스 센서웨어의 변형을 발굴했다. 한국의 웹호스팅 회사인 나야나의 서버 153대가 감염된 사건이 대표적이다.

에레버스가 네트워크를 손상시키자 나야나가 호스팅하는 웹 사이트, 데이터베이스, 멀티미디어 파일에 전파되어 3,400명의 고객에게 영향을 미쳤다.

트렌드마이크로가 지적한 바와 같이 악성코드가 포함된 배너 광고가 릭(Rig) 익스플로잇 키트를 사용하여 사용자를 감염시킨 2016년 9월 에레버스의 첫 번째 공격이 보고된 후 시스템을 랜섬웨어로 감염시키는 데 사용되었다.

리눅스로 이식된 이 변형은 RSA 알고리즘을 사용하여 AES(Advanced Encryption Standard) 키를 사용하여 파일을 암호화한다. 처음에는 10비트코인을 요구했고 나중에 이것을 5비트코토로 낮추었으며 사무용 문서, 보관 파일, 이메일 파일, 데이터베이스, 개발자 프로젝트 파일 및 멀티미디어 파일을 포함하는 대상 파일 형식을 요구했다. 유닉스 크론 유틸리티를 사용하여 랜섬웨어가 실행 중인지 확인한 다음 가짜 블루투스 서비스를 추가하여 시스템이나 서버를 다시 부팅할 때 악성코드가 실행되도록 했다.

레드햇은 랜섬웨어의 경우처럼 예방 조치가 가장 효과적일 것이라고 조언했다. 서버 및 워크스테이션을 패치로 최신 상태로 유지하고 데이터 백업을 유지하라. 이는 감염된 경우 소프트웨어 재설치 및 데이터 복원이 가장 쉬울 해결책일 수 있기 때문이다.

5. 핸드 오브 시프 트로이목마 - 2013년

핸드 오브 시프(Thief Hand)는 15개의 리눅스 배포판을 데이터 및 자격증 취득자로 운영하기 위해 만들어졌으며 2013년에 등장했을 때 가장 위험한 리눅스 트로이목마 중 하나가 되었다. 러시아 암시장에서 판매되다 발견되었다.

6. 젤리쉬 그래픽 카드 악성코드 – 2015년

젤리쉬 그래픽 카드 악성코드는 악성코드가 GPU를 숨기거나 사용할 가능성을 강조하기 위해 개발된 개념증명 악성코드 플랫폼이다. 새롭게 걱정할 만한 것은 아니지만 리눅스 루트킷과 윈도우 기반 원격 접근 트로이목마를 제공해 주의해야 한다.

7. 'HEUR' 백도어 자바 앱 – 2014년

이 위협은 플랫폼뿐 아니라 패치되지 않은 악의적인 자바 애플리케이션(윈도우, 맥, 리눅스에서 실행됨)에 영향을 준다. 감염된 시스템은 구형 데스크톱에서 디도스봇의 일부가 된다.

8. 리눅스 '메이헴' 봇넷 – 2014년

또 다른 리눅스 봇넷이지만 이번에는 러시아 회사인 얀덱스(Yandex)가 2014년에 발견한 셸쇼크(Shellshock) 보안 결함을 악용한 것으로 확인됐다. 이를 막으려면 서버에 패치를 적용해야 한다.

원문보기:

http://www.ciokorea.com/news/38666#csidx9a57caa8ecf04c199c96e87fdce5d6f

리눅스용 Life is Strange 게임 한글패치하기

리눅스용 Life is Strange 게임 한글패치하기

언젠부터 리눅스도 안정 지대가 안 되어서 리눅스의 장점 중의 하나였던 부분이 사라져 버렸습니다.

리눅스에서 바이러스 백신을 꼭 써야하는가라는 주제로 외국 기사들이 자주 언급될 정도로 이제는 일반 대중들도 보안과 바이러스에 대한 구체적인 대응이 절실한 시점인 것 같습니다.

리눅스가 워낙 다양한 곳에서 널리 사용되고, 이제는 천천히 대중들에게 다가오는 시점에서 이런 분위기는 원하지는 않았지만 예상한 그대로의 방향입니다.

피할 수 없는 숙명적인 이런 행태를 지혜롭게 잘 이끌어서 리눅스 데스크탑의 대중화에 기여 하도록 잘 인도할 필요성이 보이네요.

차기 하모니카 리눅스 배포판에도 이런 부분을 간과하지 말고, 보안과 바이러스 백신과 각종 패치 부분에 더욱 신경써서 기본적으로 공식적으로 제공되어야 할 것으로 보입니다.

11월에 발표될 차기 하모니카 리눅스에 기대해 봅니다.