지금까지 보안상 분기마다 한번씩 주기적으로 암호 변경 규정에 따른 복잡한 암호를 변경하는 것 보다 생각의 전환이 필요한 것 같습니다.

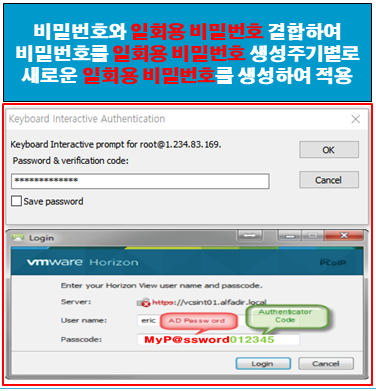

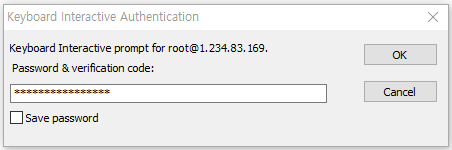

BaroPAM 같은 2-factor 인증 솔루션을 Linux/Unix 서버에 적용하면 암호와 같이 OTP(One-Time Password, 일회용 비밀번호)를 입력할 경우, 암호를 먼저 입력하고 공백 없이 이어서 OTP를 입력하면 됩니다.

예를 들어, 암호가 "baropam" 이고, OTP가 "123456" 이라면 암호 입력란에 "baropam123456"으로 입력하면 됩니다.

OTP 생성 주기가 30초 이면 30초 마다 일회용 비밀번호인 OTP가 바뀌기 때문에 고정된 암호와 결합하면 OTP 생성 주기 마다 새로운 암호가 생성되기 때문에 고전적 방법인 주기적으로 서버의 암호를 바꿀 필요가 없게 됩니다.

만약, 2-factor 인증 솔루션이 적용되어 있다면 암호 입력란에 고정된 암호만 입력하는 경우 서버 로그인을 할 수 없게 됩니다.

저장되는 암호는 평문이 아닌 Linux/Unix의 /etc/password에 암호화되어 저장됩니다. PAM 설정 중 forward_pass 옵션을 사용하면 다음과 같이 설정하면 PAM 자동으로 암호와 OTP를 분리하여 접속계정에 대한 암호는 /etc/password 검사를 수행하고 OTP는 지정한 OTP 검증 모듈을 수행합니다.

BaroPAM을 사용하는 경우 sshd 설정 예)

#%PAM-1.0

auth required pam_baro_auth.so forward_pass secret=.baro_auth encrypt=no

참고) 정보자산에 대한 접근제어 2차 인증을 위한 BaroPAM 가이드(Linux) : 3.4 BaroPAM 환경 설정

http://blog.daum.net/mc529/1378?category=5030