모든 네트워크가 차단된 상태라면 의심이 드는 건 스마트폰을 통한 해킹이라고 분석하고 있다.

스마트폰에 악성코드를 심어서 주변 기기에 블루투스를 켜는 등 조작이 가능하다는 건데. 사실 흔치 않은 일이고 전문가들에게도 매우 어려운 일이라고 설명했다.

인터넷 공유기, 무선AP가 감염돼서 해당 네트워크를 사용했던 모든 컴퓨터, 노트북 그리고 스마트폰, 태블릿PC까지 조작이 가능해졌다.

인터넷 공유기, 무선AP는 최초 구입 뒤 펌웨어 그러니까 보안프로그램을 업데이트하는 경우가 거의 없고 비밀번호도 거의 바꾸지 않아서 보안에 취약한 경우가 많다.

전문가는 인터넷 공유기 펌웨어를 주기적으로 업데이트하고 해킹이 의심될 경우 공유기부터 교체한 다음에 컴퓨터 등을 초기화해야 한다고 조언한다.

결론은 스마트폰에 악성코드를 심어서가 하나의 가능성이 되겠고 또 인터넷 공유기, 무선AP, IoT, 라우터, 스위치 장비 등의 네트워크 장비가 해킹 가능성이 있다.

악의적인 목적으로 만들어진 프로그램인 악성코드를 탐지 및 제거하는 백신 솔루션과 네트워크 장비의 2차 인증(추가 인증)을 통한 불법적인 원격접속을 차단하는 BaroPAM 솔루션이 결합하여 정보자산 보안의 시너지 효과를 낼 수 있다.

해커가 인터넷 공유기, 무선 AP, IoT, 라우터, 스위치 장비 등의 공격 시에 최초 시도하는 비밀번호 "admin/12345/qwerqwer/default/password/root" 등이 있다. 해커가 이와 같은 비밀번호를 시도하고 있는 것은, 최근 표적이 되는 것이 많은 디바이스의 종류를 반영하고 있다.

지금까지 보안상 분기마다 한번씩 주기적으로 비밀번호 변경 규정에 따른 복잡한 비밀번호를 변경(비밀번호 증후군/리셋 증후군 호소)하는 것 보다 생각의 전환이 필요한 것 같다.

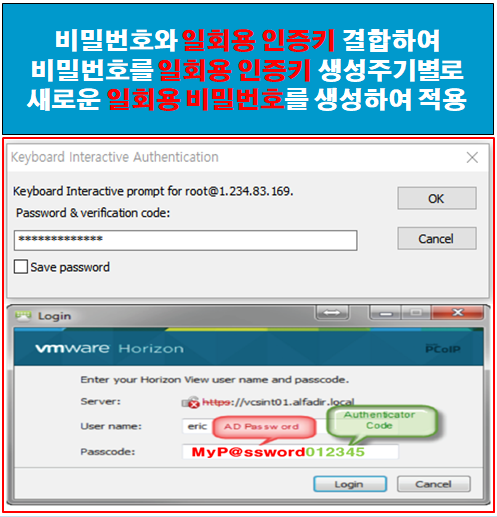

인터넷 공유기, 무선 AP, IoT, 라우터, 스위치 장비 등 모든 네트워크 장비의 비밀번호를 입력할 경우, 비밀번호를 먼저 입력하고 공백 없이 이어서 일회용 인증키를 입력하는 방식을 적용하면 된다.

예를 들어, 비밀번호가 "baropam" 이고, 일회용 인증키가 "123456" 이라면 비밀번호 입력란에 "baropam123456"으로 입력하면 된다.

일회용 인증키 생성 주기가 30초 이면 30초 마다 일회용 인증키가 바뀌기 때문에 고정된 비밀번호와 결합하면 일회용 인증키 생성 주기 마다 새로운 비밀번호가 생성되기 때문에 고전적 방법인 주기적으로 네트워크 장비의 비밀번호를 바꿀 필요가 없게 된다.

만약, 2-factor 인증 솔루션이 적용되어 있다면 비밀번호 입력란에 고정된 비밀번호만 입력하는 경우 네트워크 장비 로그인을 할 수 없게 됩니다.

따라서, 인터넷 공유기, 무선 AP, IoT, 라우터, 스위치 장비 등 모든 네트워크 장비의 보안 강화를 위해서는 인증서버 방식이 아닌 간편하면 보안성이 강한 소프트웨어 방식의 BaroPAM 같은 2차 인증(추가 인증)이 적용되어야 한다.

BaroPAM은 보안성도 뛰어나지만, 단순하고, 관리도 필요 없고, 장애도 없고, 손쉽게 적용할 수 있고, 비용도 저렴하고, BaroPAM을 도입할 때 서버나 DB 같은 추가 도입이 필요 없다.

한마디로 외부의 해커나 내부 사용자의 불법적인 네트워크 장비에 접근하는 상황을 제한(접속차단)하여 정보자산의 보안을 강화하는 2차 인증(추가 인증) 솔루션인 BaroPAM을 반드시 적용해야 한다.

유선 LAN 기반의 업무환경을 5G 기반 모바일 환경으로 ...

유선 LAN 기반의 업무환경을 5G 기반 모바일 환경으로 ...

참.. 갈수록 해킹도 진화하니 일반 사용자들도 골머리를 앓아야 하는군요...