결론은 "다중인증(MFA)을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 다중인증(MFA)을 도입했느냐"가 관건.

사용자들은 다른 형태의 인증 방식으로 본인의 데이터가 안전한지 확인하려고 한다. 약 50%의 소비자는 소셜 로그인, 40%의 소비자는 다중인증(MFA)을 선호한다.

의외로 생체인식 방식은 다중인증(MFA)보다 선호도가 낮은 세 번째 옵션으로, 20% 정도의 지지를 받았다.

가장 사적인 상호작용을 위해 생체인증을 승인한 응답자는 15%가 채 되지 않았다.

다중인증(MFA) 우회 공격 키트 사용 피싱, 매월 100만건 발견되는 등 날로 지능화된 사이버 공격에 대응하기 위하여 정보자산의 보안강화를 위한 다중인증(MFA)의 인증키는 본인이 소유하고 있는 인증키 생성매체를 사용해서 본인 직접 인증키를 생성하여 본인이 직접 입력해야 그나마 보안 사고를 예방할 수 있다.

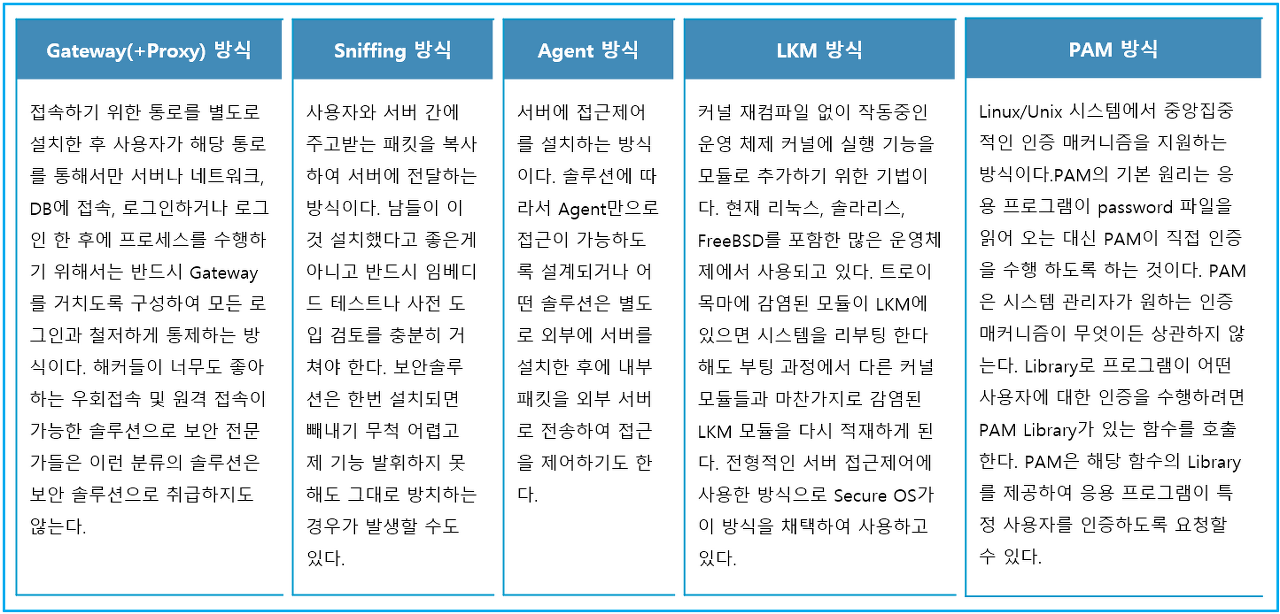

참고로 Gateway 방식의 다중인증(MFA)을 사용하는 것은 해커들이 너무도 좋아하는 우회/원격 접속, 중간자 공격이 가능한 솔루션으로 보안 전문가들은 이런 분류의 솔루션은 보안 솔루션으로 취급하지도 않는다.

도래하는 무선 네트워크 환경에는 망분리 의미가 없어 진다. 지금은 정보보안에 대한 인식의 대전환이 필요한 시대인 것 같다.

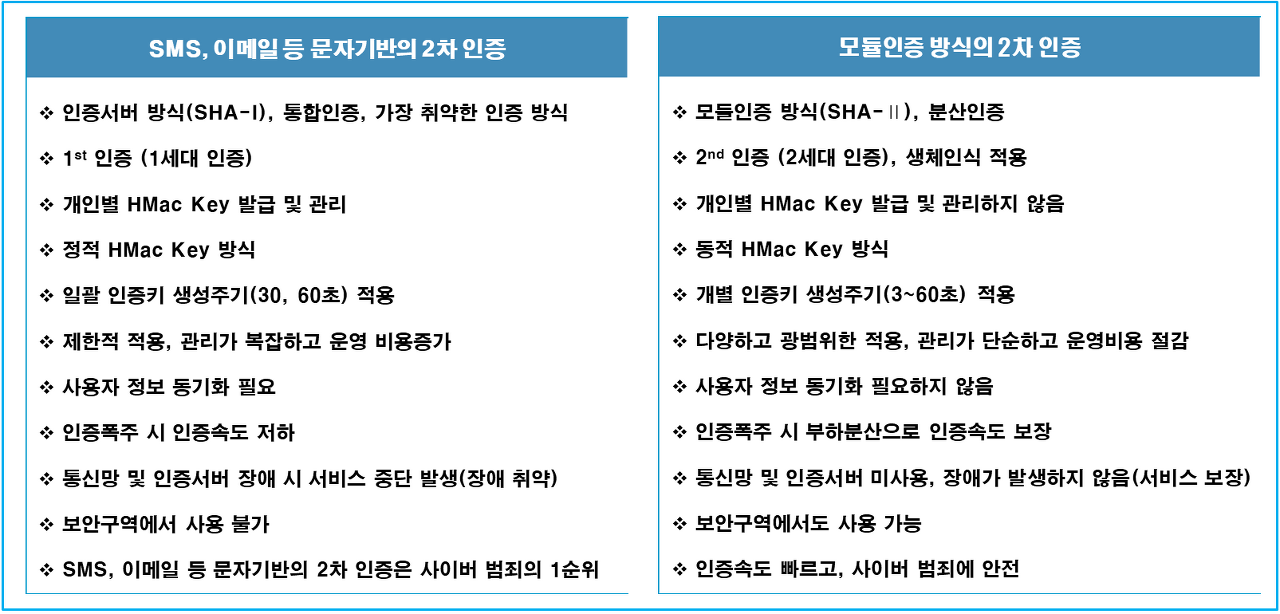

특히 다중인증(MFA) 중 SMS, 이메일 등 문자기반 인증 및 휴대폰으로 인증 확인 요청이나 인증키를 전송하는 방식이나 전송된 인증키를 요구하는 것은 사이버 범죄의 1순위로 이것만 개선해도 미연에 정보보안 사고을 예방할 수 있는 최선책이다.

아직도 이런 다중인증(MFA) 방식이 사용되고 있는 현실이 안타깝다.

1) 다중인증(MFA) 중 해커들의 가장 좋아하는 적용 방식: Gateway(+Proxy) 방식

2) 다중인증(MFA) 중 가장 취약한 인증 방식: SMS, 이메일 등 문자기반의 인증

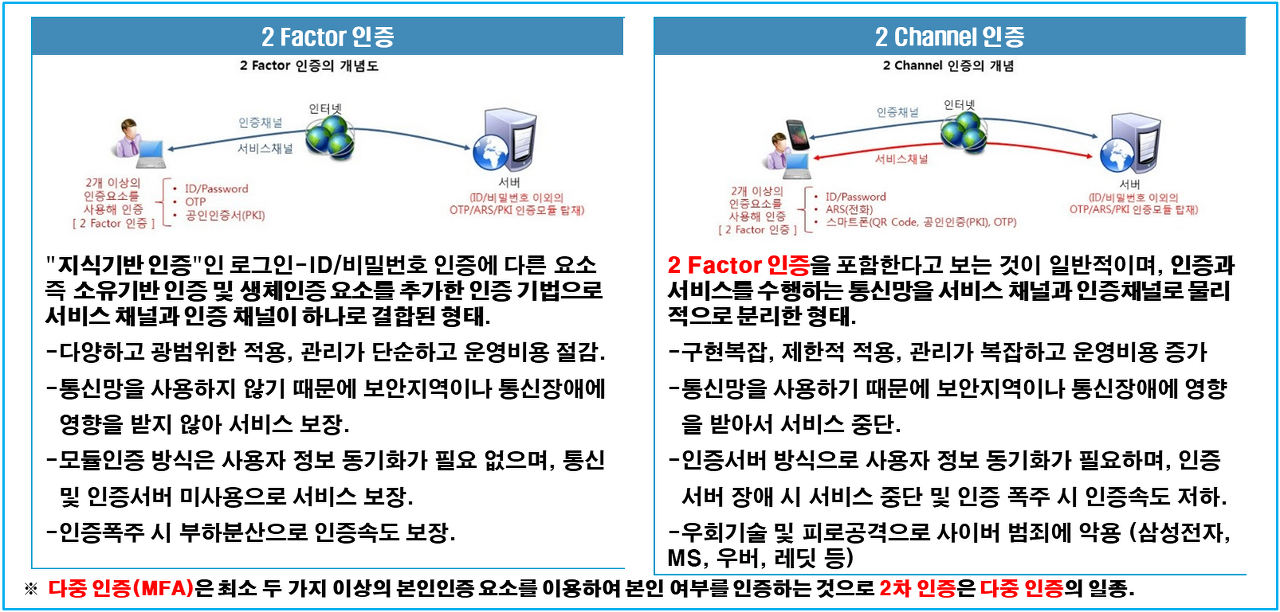

3) 다중인증(MFA) 중 해커들이 가장 애용하는 우회 기술과 피로공격에 취약한 인증 방식: 2 채널 인증

정보자산의 보안 강화를 위해서는 가장 중요한 다중인증(MFA)의 기본적인 사항은

-우회접속을 어떻게 차단할 것인지?

-원격접속을 어떻게 차단할 것인지?

-중간자 공격을 어떻게 방어할 것인지?

-다중인증(MFA)의 우회기술을 어떻게 차단할 것인지?

-다중인증(MFA)의 피로공격을 어떻게 방어할 것인지?

과거 강력한 보안시스템을 자랑하는 글로벌 기업들조차 내부 직원들의 계정 관리 허점을 타고 들어오는 공격에 속수무책으로 당하면서다.

요즘 보안의 핫이슈인 제로 트러스트(Zero trust)는 아주 믿을만한 직원의 계정이라도 시스템마다 접근 권한을 달리 부여하고, 실제 접근이 이뤄질 때마다 상대를 검증하는 보안 모델로 날로 지능화된 사이버 공격에 대응하기 위한 최적의 보안 대책으로 꼽히고 있다.

"아무 것도 신뢰하지 않는다" = "아무도 믿지 마라"

[경진대회] 2023 AI 대학원 챌린지 with kt 믿:음 ~ ...

[경진대회] 2023 AI 대학원 챌린지 with kt 믿:음 ~ ...