요즘 들어, 하루가 멀다 하고 해커들의 사이버 공격이 때를 가르지 않고 밤낮없이 발생하고 있다.

방심한 사이를 틈타 눈 깜짝할 사이에 시스템을 마비시키거나 소중한 개인정보를 탈취해 간다.

더욱이 사이버 범죄자들은 날이 갈수록 체계적이고 지능화되어 조직화되는 양상으로 진화하고 있다.

처음부터 완전한 보안 시스템은 없으며, 느슨한 구성에서 시작해서 더 견고한 보안 시스템으로 진화하는 것이 매우 중요하다.

날로 지능화되는 사이버 공격에 대응하기 위하여 무엇 보다도 정보자산에 대한 보안 인식의 대전환이 필요한 시기다.

정보자산의 보안 강화를 위하여 무엇 보다도 다양한 운영체계나 애플리케이션에 로그인 시 로그인-ID 및 비밀번호 이외에 별도의 추가인증 절차가 필요한데, 이를 2차 인증이라 일컷는다.

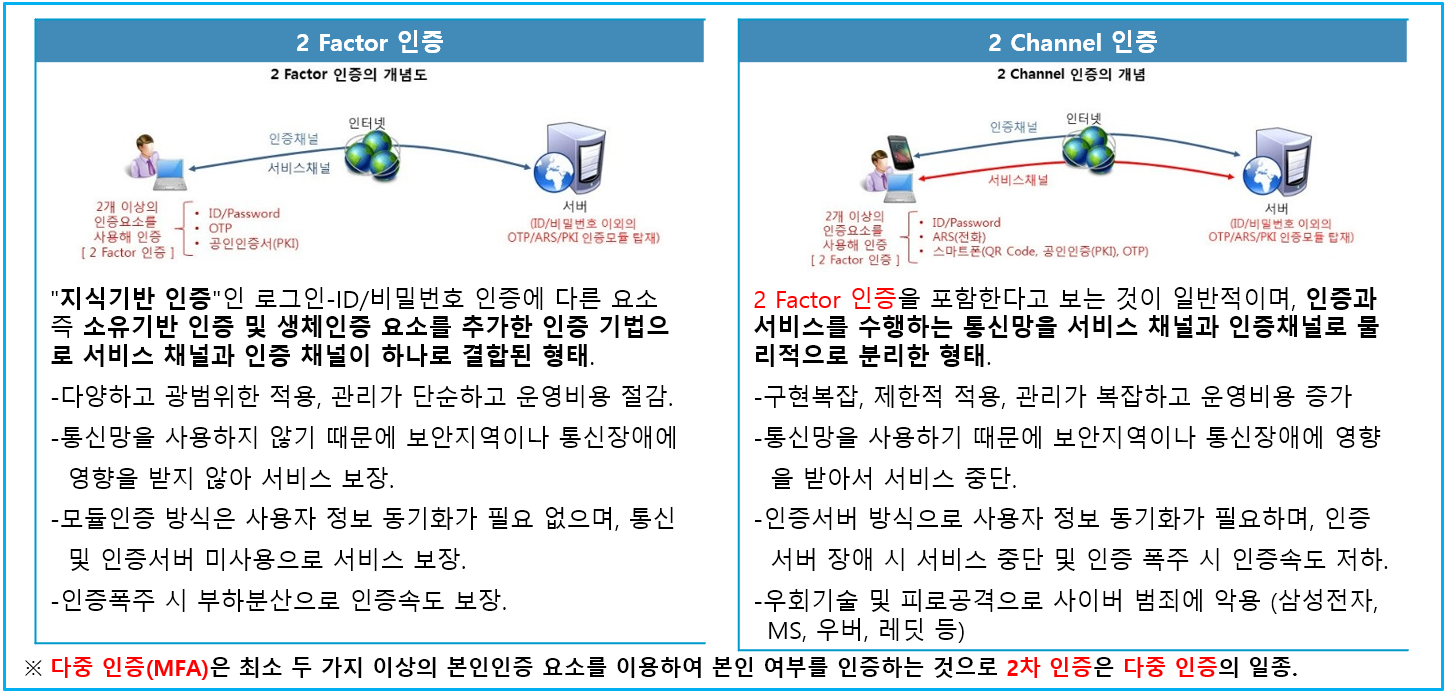

2차 인증은 2 팩터 인증과 2 채널 인증으로 구분한다.

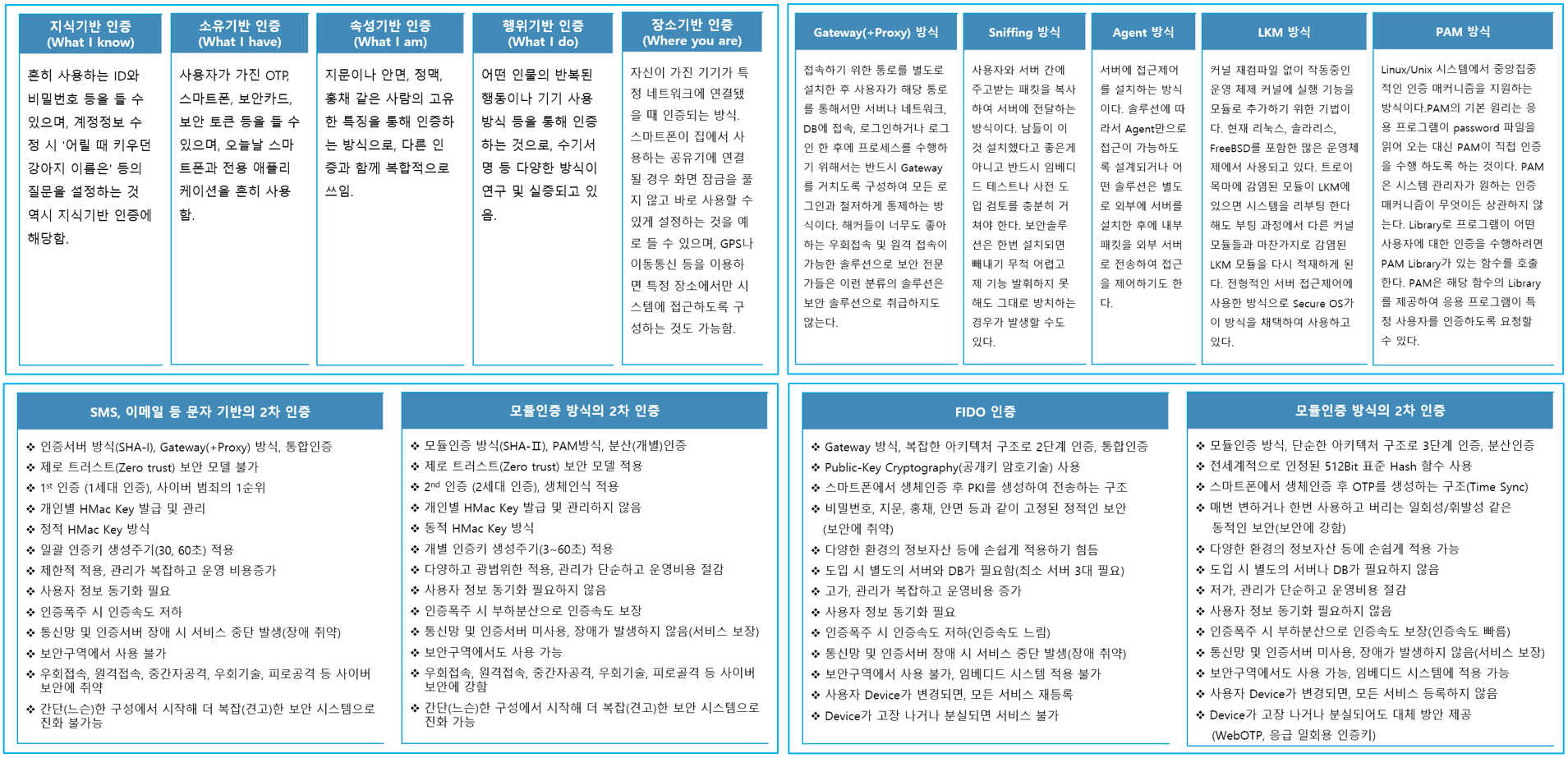

2 팩터 인증은 "지식기반 인증"인 로그인-ID와 비밀번호 인증에 다른 요소 즉 사용자가 가진 OTP, 스마트폰, 보안카드, 보안 토큰 등을 들 수 있으며, 오늘날 스마트 폰과 전용 애플리케이션을 흔히 사용하여 인증하는 “소유기반 인증" 및 지문이나 안면, 정맥, 홍채 같은 사람의 고유한 특징을 통해 인증하는 “속성기반 인증” 요소를 추가한 인증 기법으로 서비스 채널과 인증 채널이 하나로 결합된 형태를 말한다.

2 채널 인증은 2 팩터 인증을 포함한다고 보는 것이 일반적이며, 인증과 서비스를 수행하는 통신망을 서비스 채널과 인증 채널로 물리적으로 분리한 형태를 말한다.

어찌 보면 2 팩터 인증을 포함한 2 채널 인증이 서비스 채널과 인증 채널이 분리되어 있어서 보안에 강할 줄 알았는데, 2 채널 인증은 통신망을 사용하기 때문에 보안지역이나 통신장애에 영향을 받아서 서비스 중단되는 현상이 발생할 수 있다.

요즘 들어서 해커들이 2 채널 인증에 대하여 리버스 프록시와 같은 기술을 적용하여 인증을 우회하는 우회기술 및 푸시 알림을 계속 보내 상대방을 지치게 만들어 우발적으로 승인 버튼을 누르게 만드는 피로공격으로 사이버 범죄가 증가하고 있는 게 현실이다.

2차 인증을 우선적으로 도입해야 하는 곳은 바로 다양한 애플리케이션이 운영되는 윈도우, 리눅스/유닉스 계열의 운영체제가 가장 기본이다.

중요한 것은 해커들이 다양한 운영체제나 애플리케이션에 우회 접속이나 원격접속 및 로그인 계정이나 개인정보의 도난, 스파이 행위, 통신 방해, 데이터 변경 등에 사용되는 중간자 공격을 어떻게 차단하고 방어할 것인지가 매우 중요하다.

다양한 운영체제 및 애플리케이션의 보안을 강화하기 위해서 각각의 컴포넌트 하나하나를 보호하는 방안을 마련하여 선택이 아닌 반드시 필수로 2차 인증을 적용하여 보다 안전하게 정보자산을 보호할 수 있으며, 보안성이 강하며, 단순하고, 관리도 필요 없고, 장애도 없고, 누구나 손쉽게 곧바로 적용하여 사용할 수 있고, 솔루션을 도입할 때 별도의 서버나 DB 같은 추가 도입이 필요 없는 솔루션을 적용하여 시너지 효과를 발생할 수 있다.

무엇보다도 2차 인증에 사용되는 인증키는 본인이 소유하고 있는 인증키 생성매체를 사용해서 본인이 직접 인증키를 생성하여 본인이 직접 입력해야 그나마 정보보안 사고를 예방할 수 있는 최선책이다.

아직도 보안에 취약한 이런 방식이 사용되고 있다는 현실이 안타깝다.

▶2차 인증 중 해커들의 가장 좋아하는 적용 방식: Gateway(+Proxy) 방식

▶2차 인증 중 가장 취약한 인증 방식: SMS, 이메일 등 문자기반의 인증

▶2차 인증 중 해커들이 가장 애용하는 우회 기술과 피로공격에 취약한 인증 방식: 2 채널 인증

▶피싱 공격에 잘 속는 링크 방식: QR 코드 방식

정보자산의 보안 강화를 위해서는 가장 중요한 기본 사항이다.

▶우회접속을 어떻게 차단할 것인지?

▶원격접속을 어떻게 차단할 것인지?

▶중간자 공격을 어떻게 방어할 것인지?

▶2차인증의 우회기술을 어떻게 차단할 것인지?

▶2차인증의 피로공격을 어떻게 방어할 것인지?

결론은 다양한 운영체제 및 애플리케이션에 "2차 인증을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 2차 인증을 도입했느냐"가 관건이다.