미국립표준기술연구소(NIST)가 최근 발표한 비밀번호 가이드라인에 따르면 주기적으로 비밀번호를 변경하는 것이 온라인 해킹 침해를 결코 막지 못한다고 한다. 주기적인 비밀번호 변경은 약한 비밀번호를 생성시킬 가능성이 높을 뿐만 아니라 사용자는 수십 개의 비밀번호를 기억하지 못해서 결국 어디엔 가는 써 놓게 된다는 것이다. NIST는 비밀번호 가이드라인 개정을 통해 비밀번호를 특수문자를 포함한 여러 문자로 조합하고 일정 기간마다 바꾸도록 하라는 강제요건을 삭제했다.

Microsoft가 기업의 보안 관리자에게 권장하는 내용(보안기준)은 주기적인 비밀번호 변경이 보안에 실질적으로 도움이 되지 않는다는 주장이 힘을 얻은 상황에서 PC 운영체계인 Windows 10과 Windows 서버의 보안 기준에서 비밀번호를 주기적으로 변경해야 한다는 조항을 삭제했다.

KISA의 주기적인 비밀번호 변경 조항이 이용자 불편만 초래할 뿐 보안에 대해서는 긍정적인 효과가 미약하다고 밝혔다.

구글이 지난 해(2021년) 자사 서비스에 자동 활성화 시킨 2단계 인증을 통해 계정 해킹을 50% 줄였다고 구글 블로그를 통해 밝혔다.

조만간 깃허브는 모든 리포지터리에 다중인증 접근 옵션을 적용할 것이라고 한다. 누구나 깃허브에서 활동을 하려면 두 번 이상의 인증 절차를 거쳐야 하는 것이다. 깃허브가 앞장서서 이런 움직임을 보이는 것이 여러 의미에서 대단하고 고무적이다.

아이덴티티와 접근 관리(IAM)과 같은 요소들은 공격과 방어의 최전선에 놓여 있다. 공격자들이 1순위로 침해하려 하는 것이 바로 이 IAM이기 때문이다. 버라이즌의 데이터침해조사보고서(DBIR)에 따르면 89%의 웹 애플리케이션 공격이 크리덴셜 악용 때문에 벌어진다고 한다. 물론 접근 제어에 관한 다양한 표준들이 있어 상황이 좋아지고 있긴 하지만 아직 온전하지는 않다. 그래서 많은 해커들은 유유히 IAM에 접근하여 수많은 크리덴셜을 가져가고, 훔쳐간 크리덴셜로 버젓이 로그인을 한다.

우리는 낡고 새로운 기술이 복잡하게 얽혀 상호 의존적인 관계를 유지하는 가운데 제 기능을 발휘하는 환경에서 살아가고 있다. 그렇기 때문에 각 IT 기능의 조화로운 공존이 매우 중요하다. 그리고 그런 상황에 맞는 표준과 정책을 제 때 수립해 적용하고, 모두가 지킬 수 있도록 지원하는 것도 중요하다. 그러나 깃허브처럼 조금 불편해질지라도 감수할 수 있어야 한다. 과감히 보안 강화를 위해 반드시 해야만 하는 실천 사항의 수위를 높이는 과감성도 필요하다.

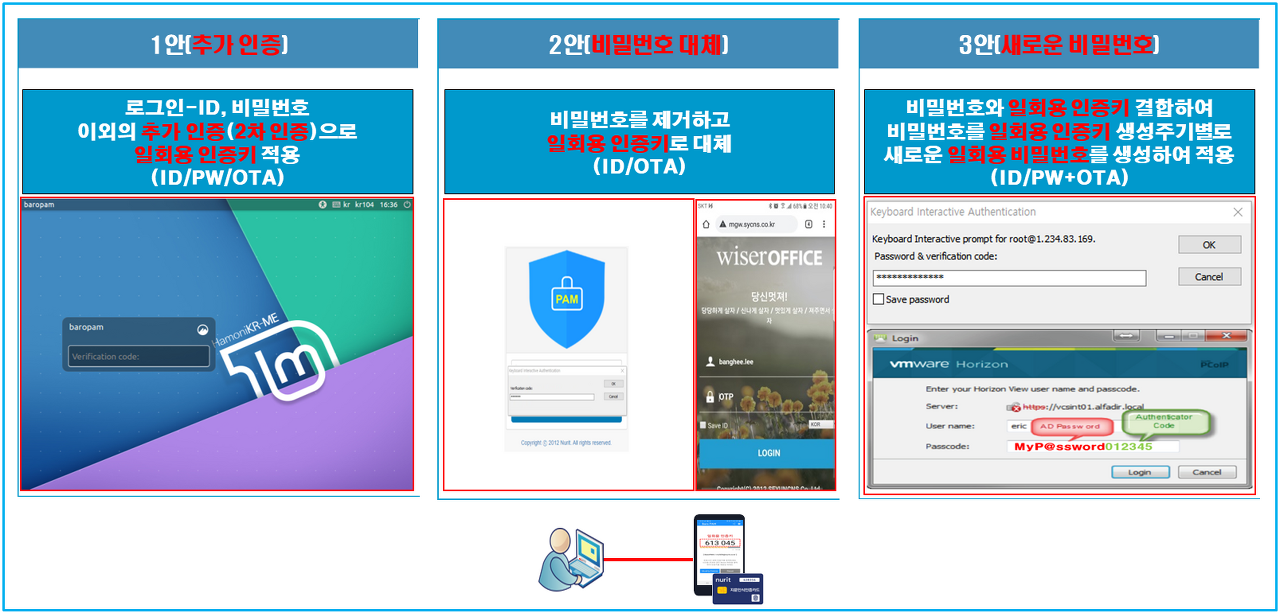

다중인증의 적용방안은 모든 정보자산 로그인 시 비밀번호 만으로는 결코 안전하지 않으며 매번 사용할 때마다 비밀번호를 대체 또는 추가 인증(2차 인증)할 수 있는 새로운 적용 방안(추가 인증, 비밀번호 대체, 새로운 비밀번호)이 필요하다.

최근 재택근무가 빈번해지고 기업 환경에서 모바일 디바이스를 사용하게 됨에 따라 SMS 기반 피싱 공격이 증가했다. 범죄자들 역시 피해자의 위치에 상관없이 공격을 감행한다. 직원 역시 고객임을 기억하는 것이 중요하다.

보안은 어렵고 적용하면 불편하다는 편견에 사로 잡혀 있는게 현실이며, 이런 고정 관념을 탈피하여 외부의 해커 또는 내부 사용자가 불법적으로 정보자산에 접근하는 상황을 제한(정보자산의 우회/원격접속을 차단)하여 정보자산의 보안을 강화하는 것이 최상의 보안전략으로 정보 보안은 단순해야 하며, 누구나 손쉽게 적용할 수 있어야 하며, 운영 및 관리도 간편하면서 보안성은 강하게 해야 한다.