"무엇보다도 인증키는 본인이 소유하고 있는 인증키 생성매체를 사용해서 본인이 직접 인증키를 생성하여 본인이 직접 입력해야 그나마 정보보안 사고를 예방할 수 있는 최선책"

안전한 사용자와 기기 인증 기술은 사용자 계정이 탈취돼 공격자가 정상 계정 정보를 이용해 접근을 시도하는 것도 막을 수 있다. 그런데 인증에 필요한 정보까지 모두 공격자가 입수한다면 아무리 강력한 인증도 소용없게 된다.

MFA 피로공격은, 공격자가 일부러 잘못된 MFA 정보를 입력해 사용자가 실수로, 혹은 귀찮아서 MFA 설정 초기화 확인 버튼을 누르게 한 후, 공격자 정보로 MFA를 등록하는 방식으로 강력 인증을 무력화한다.

MFA 설정이 되지 않은 휴면계정에 MFA를 무단으로 등록한 후 정상 권한계정 사용자로 위장하거나, 사용자 정보를 미리 입수한 공격자가 MFA 발급 조직에 직접 연락해 MFA를 재설정하기도한다. 글로벌 기업은 시차를 이용해 공격하기 쉽다. 피해자가 자고 있는 시간에 MFA를 재설정하거나 비행기를 이용해 이동중일 때, 이 외 연락이 어려울 때 MFA를 재설정한다.

‘갈수록 정교해지는 클라우드 인프라 공격’이다. 아마존(Amazon), 마이크로소프트(Microsoft), 구글(Google) 등에 대한 클라우드 인프라 공격이 증가하고 있다. 다중인증(MFA), 프록시 침투, API 실행을 활용한 더욱 정교한 공격이 지속되고 있지만, 가장 흔한 공격 기법은 유효한 계정을 악용하는 것이다. 이 같은 공격은 다른 공격 기법보다 2배 더 많이 탐지되고 있다. 특히, 원격근무 환경에서 사용자 계정의 비정상적인 접근은 심각한 수준으로 드러났다.

날로 지능화된 사이버 공격에 대응하기 위하여 정보자산의 보안강화를 위한 다중인증(MFA)의 인증키는 무엇보다도 본인이 소유하고 있는 인증키 생성매체를 사용해서 본인이 직접 인증키를 생성하여 본인이 직접 입력해야 그나마 보안 사고를 예방할 수 있다.

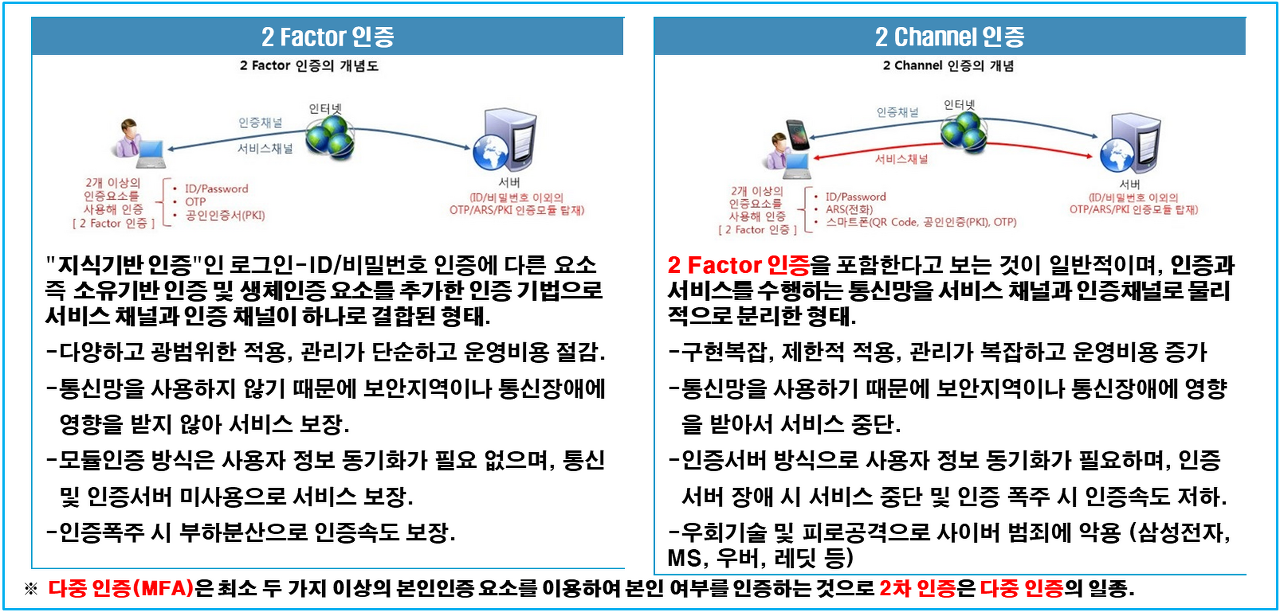

현재 발생하고 있는 보안 사고는 SMS나 이메일 같은 문자기반 인증 또는 서비스 채널과 인증 채널이 분리되어 있는 다중인중(MFA) 중 2채널 방식의 인증이 사이버 범죄의 1순위이다.

요즘들어, 사이버 공격자들은 휴면 계정을 이용하면 공격자가 다중인증(MFA)을 마음대로 발급받을 수 있다. 맨디언트가 조사한 솔라윈즈 공급망 공격 그룹 APT29의 공격 방법 중 하나가, 휴면계정을 이용해 다중인증(MFA)을 자체 등록한 것이었다. 조직에서 처음 다중인증(MFA)을 시행할 때 첫 번째 다중인증(MFA) 장치를 등록할 수 있는데, 다중인증(MFA)을 등록하지 않은 사용자 이름과 암호를 알고 있으면 모든 위치와 장치에서 계정에 액세스 해 다중인증(MFA)을 등록할 수 있다.

또한, 우버를 해킹한 공격자는 의도적으로 로그인 실패를 반복한 후 기술부서를 사칭해 인증을 허락해 달라고 요청해 다중인증(MFA)의 우회기술을 이용하여 이중인증을 피했다. 유사한 방법으로 다중인증(MFA) 피로 공격도 있다. 공격자는 다중인증(MFA)을 실패하게 해 사용자 본인에게 계속 알람이 울리도록 한다. 피해자는 계속 울리는 알람에 귀찮아서, 혹은 실수로 접근을 허용해 다중인증(MFA) 우회 공격에 당할 수 있다.

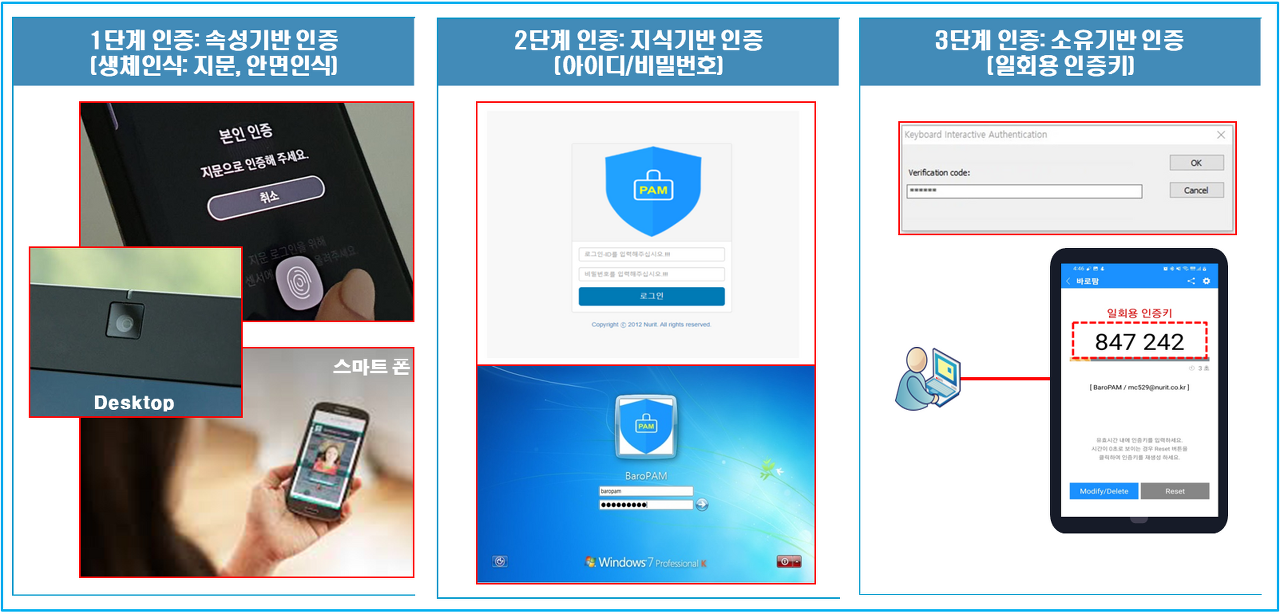

날로 지능화된 사이버 공격에 대응하기 위한 최적의 보안 대책으로 기존의 지식기반 인증(ID/비밀번호)과 소유기반 인증(일회용 인증키)에 지문이나 안면 같은 사람의 고유한 특징인 생체인식을 통해 인증하는 속성기반 인증을 추가한 3단계 인증체계가 정보자산의 보안 강화에 최적화된 방안이다.

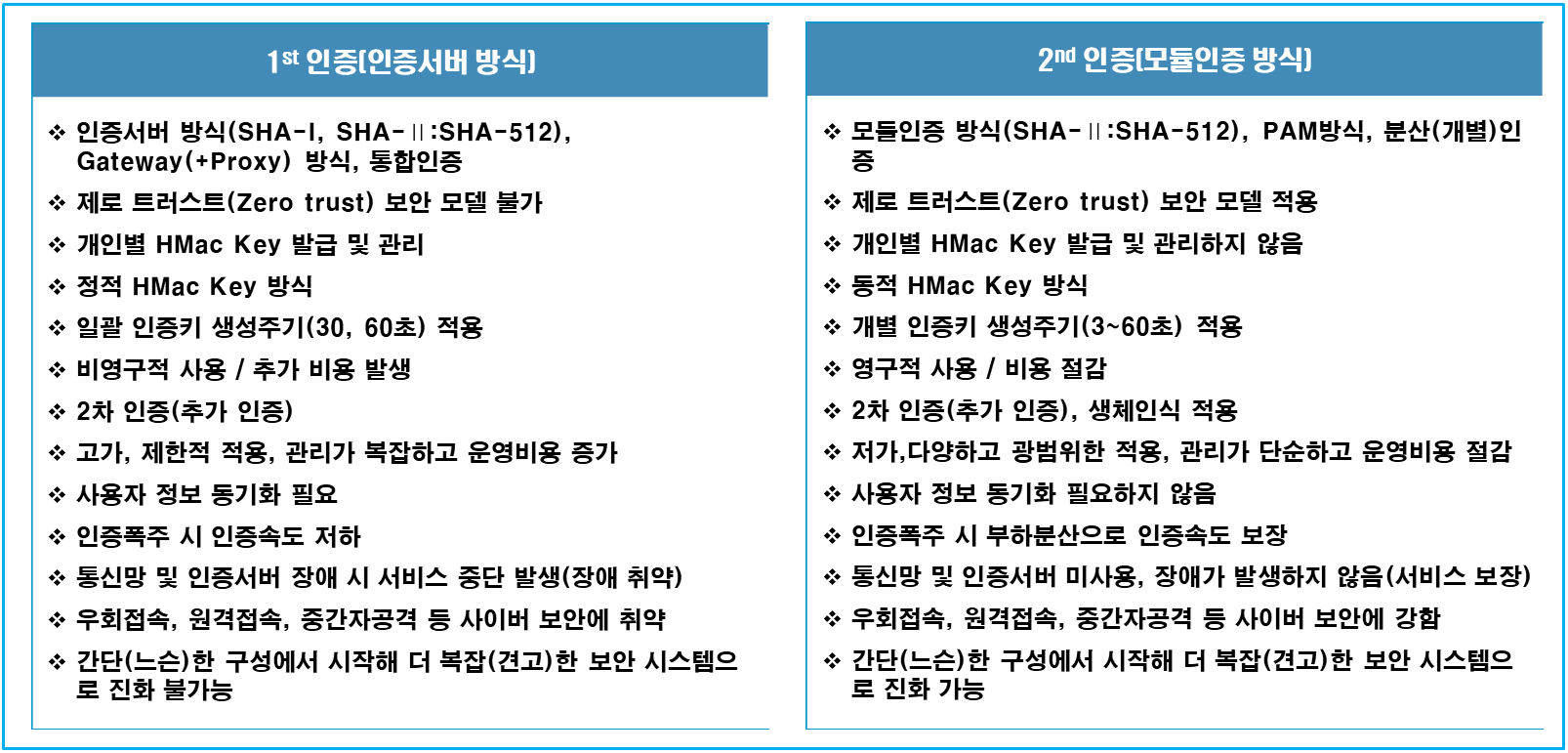

결론은 "다중인증(MFA)을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 다중인증(MFA)을 도입했느냐"가 관건.

정보자산의 보안 강화를 위한 인증 솔루션의 보안 취약점

정보자산의 보안 강화를 위한 인증 솔루션의 보안 취약점

VPN의 보안 강화를 위하여 2차 인증 적용은 선택이 아닌...

VPN의 보안 강화를 위하여 2차 인증 적용은 선택이 아닌...