"무엇보다도 인증키는 본인이 소유하고 있는 인증키 생성매체를 사용해서 본인이 직접 인증키를 생성하여 본인이 직접 입력해야 그나마 정보보안 사고를 예방할 수 있는 최선책"

한 곳 털리니 딴 곳도 털렸다. 다른 사이트에서 수집한 사용자 계정정보를 무작위로 대입해 로그인을 시도해 보는 '크리덴셜 스터핑'으로 올해 확인된 개인정보 유출 건수만 100만건을 넘어선 것으로 나타났다.

국내 기업과 기관들을 대상으로 하는 계정정보 무작위 대입 공격인 크리덴셜 스터핑(Credential Stuffing) 공격도 연이어 발생했다. 인터파크 78만건, 한국고용정보원(워크넷) 23만건의 개인정보가 유출됐으며, 지마켓의 상품권 번호 도용, 스타벅스의 카드 충전금 도용 등 금전적 피해를 입히는 공격으로 확산됐다.

특히 최근 침해사고 조사결과, 크리덴셜 스터핑 공격 시 로그인 시도 대비 성공률이 약 0.3% 가까이 되는 경우도 나타나고 있어, 각 기업․기관들은 로그인 시도 횟수 제한, 2차 인증 기능 제공 등 이용자 인증 관련 보안성을 더욱 높여야 한다.

또한, 공격자들은 DDoS Bot, CoinMiner 등의 악성코드들을 설치하기 이전에 공격 대상에 대한 정보 즉 IP 주소와 SSH 자격 증명 정보를 획득할 필요가 있다. 이를 위해 IP를 스캐닝 하면서 SSH 서비스 즉 22번 포트가 활성화된 서버를 찾고 이후에는 ID / PW 정보를 알아내기 위해 무차별 대입 공격(또는 사전 공격)을 수행한다.

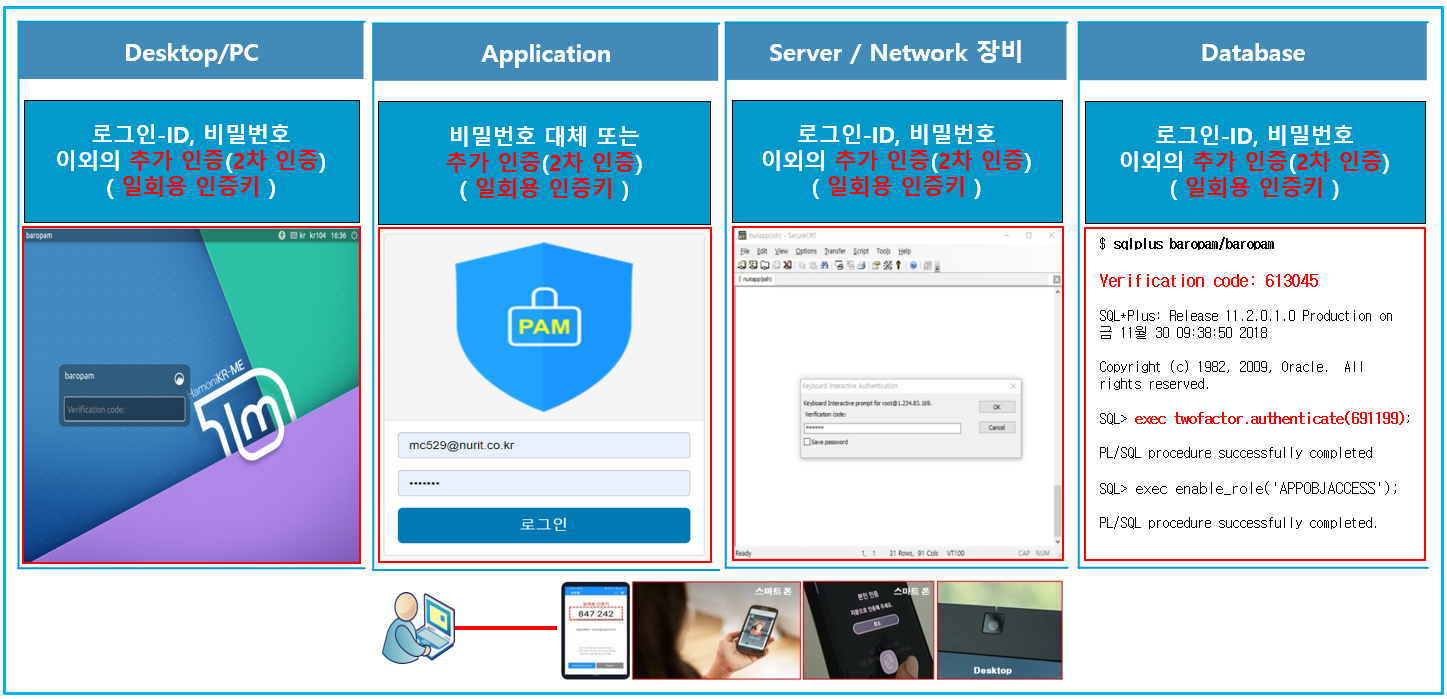

만약, ID/PW 이외에 플러그인 가능한 인증방식인 누리아이티의 BaroPAM 같은 별도의 추가 인증을 적용하면 ID/PW가 유출되어도 추가 인증 때문에 로그인할 수가 없어서 다양한 운영체제(OS)나 애플리케이션의 보안을 강화할 수 있는 서버 보안의 최선책이다.

모든 정보자산에 대한 인증 정책은 제로 트러스트 보안 모델로 다양한 공격에 대비하여 통합해 보호하는 방법이 아니라 각각의 컴포넌트 하나하나를 보호하는 방안을 마련하여 선택이 아닌 반드시 필수로 적용되어야 할 보안 대비책으로 이로 인하여 보다 안전하게 정보자산을 보호할 수 있다.

"아무 것도 하지 않으면 중간은 간다"는 건 오래된 말이고, 클라우드 시대에는 통하지 않는 말이다. 새로운 시대에는 새로운 보호 장치가 어울린다. 시스템과 인프라는 자꾸만 새 것으로 바뀌는데 왜 예전 것들을 부여잡고 있는지 각자가 스스로를 검토해야 할 때다.

결론은 "다중인증(MFA)을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 다중인증(MFA)을 도입했느냐"가 관건.