"간편성과 편리성만 내세우면 보안은 그만큼 허술하며, 이로 인한 댓가는 매우 혹독할 것"

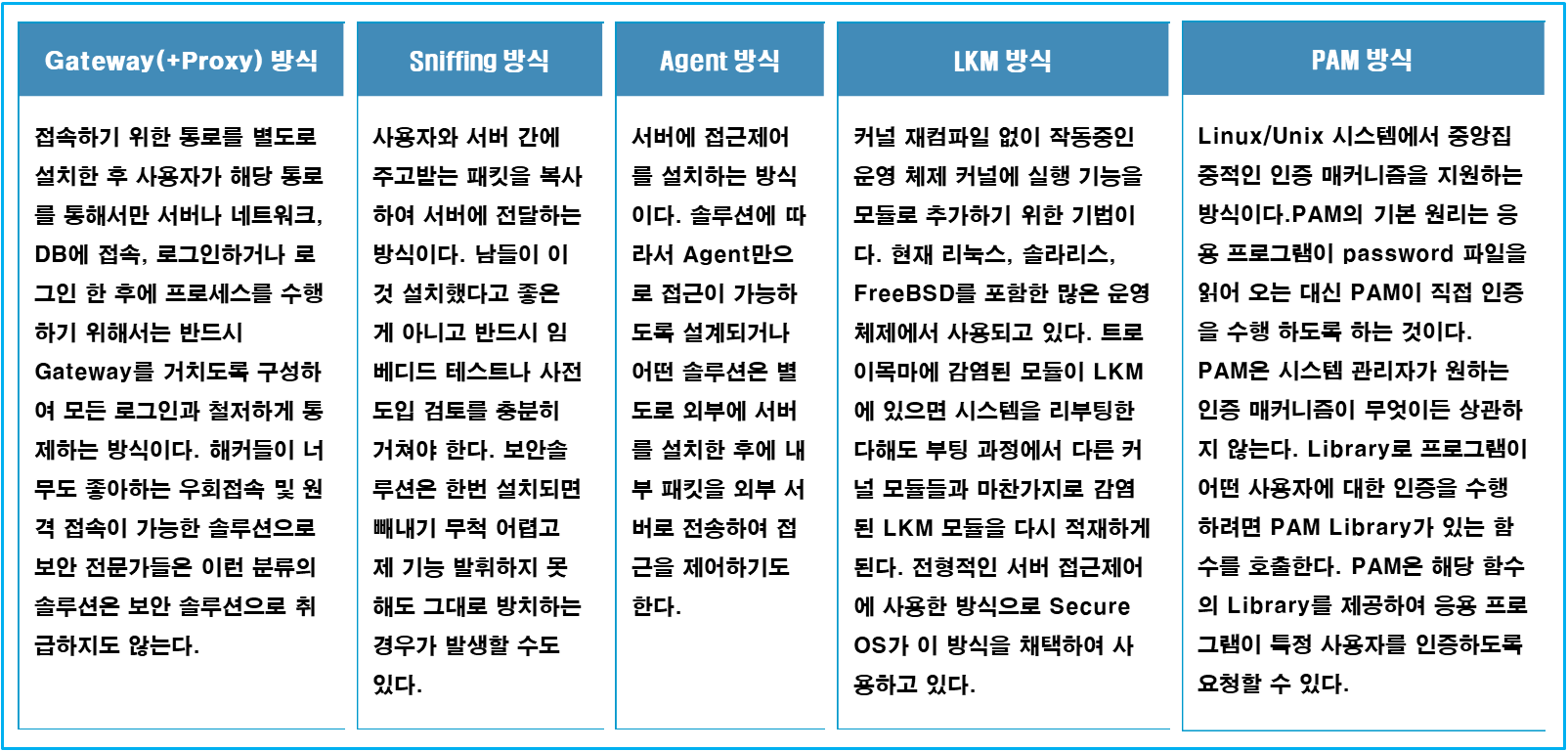

서버보안 S/W 적용방식에는 Gateway(+Proxy) 방식, Sniffing 방식, Agent 방식, LKM(Loadable Kernel Module) 방식, PAM(Pluggable Authentication Module) 방식 등이 있다.

분명한 것은 서버접근제어 기능 측면에서 서버보안S/W(Agent, LKM, PAM)가 게이트웨어(+Proxy) 방식에 비해 훨씬 기술적인 장점이 많다는 점이다.

물론 네트워크 관점에서 바라볼 때 서버 접근제어 시스템을 구축하는 것은 게이트웨어 방식이 훨씬 쉽다는 장점이 있다.

서버마다 무언가를 설치하지 않아도 되기 때문이다.

하지만 논리적인 망구성의 변경이나 우회경로가 쉽게 뚫릴 수 있다는 점 그리고 자칫 게이트웨어 서버의 접근 계정이 유출되면 더 큰 문제가 발생할 수 있다는 점 게다가 게이트웨어 서버의 장애 발생 시 전체서버에 접근이 불가능해지고 사용자들이 서버에 접근하기가 많이 불편해지는 점 등 네트워크 기반에서 서버접근제어를 바라볼 때문에 발생할 수 있는 문제점에 대해 신중하게 검토하여야 한다.

보안강화를 위하여 무엇보다도 일회용 인증키는 본인이 소유하고 있는 일회용 인증키 생성매체를 사용해서 본인이 직접 일회용 인증키를 생성하여 본인이 직접 입력해야 그나마 정보보안 사고를 예방할 수 있는 최선책이다.

"아무 것도 하지 않으면 중간은 간다"는 건 오래된 말이고, 클라우드 시대에는 통하지 않는 말이다. 새로운 시대에는 새로운 보호 장치가 어울린다. 시스템과 인프라는 자꾸만 새 것으로 바뀌는데 왜 예전 것들을 부여잡고 있는지 각자가 스스로를 검토해야 할 때다.

결론은 "2차 인증을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 2차 인증을 도입했느냐"가 관건이다.

"아무 것도 신뢰하지 않는다" = "아무도 믿지 마라" = "계속 검증하라"

대만서 TSMC 만난 최태원…"인류 도움 AI 시대 초...

대만서 TSMC 만난 최태원…"인류 도움 AI 시대 초...