취약한 자격 증명, 공격자가 악용하는 가장 일반적인 초기 접근 벡터

구글 클라우드 보고서 내용중. 취약한 자격 증명, 공격자가 악용하는 가장 일반적인 초기 접근 벡터

기업들이 확장성과 효율성을 활용하기 위해 서버리스 기술을 채택함에 따라 이러한 인프라를 노리는 사이버 위협도 증가하고 있다.

구글 클라우드의 다양한 보안팀이 협력하여 작성한 ‘2024년 하반기 위협 지형 보고서’는 서버리스 환경의 취약점을 악용하는 공격자들과 클라우드 보안을 강화하기 위한 주요 인사이트를 제공하고 있다.

◆서버리스 보안 문제

서버리스 컴퓨팅은 서버 관리를 없애고 개발자가 코드에 집중할 수 있게 함으로써 애플리케이션 개발에 혁신을 가져왔다. 그러나 이러한 변화는 독특한 보안 문제를 불러왔다. 서버리스 환경의 잘못된 구성이 심각한 보안 위협을 초래할 수 있기 때문이다. 보고서는 서버리스 인프라가 이러한 잘못된 구성으로 인한 위험을 줄일 수는 있지만, 실제로 효과를 발휘하려면 엄격한 보안 관행이 필요하다고 강조했다.

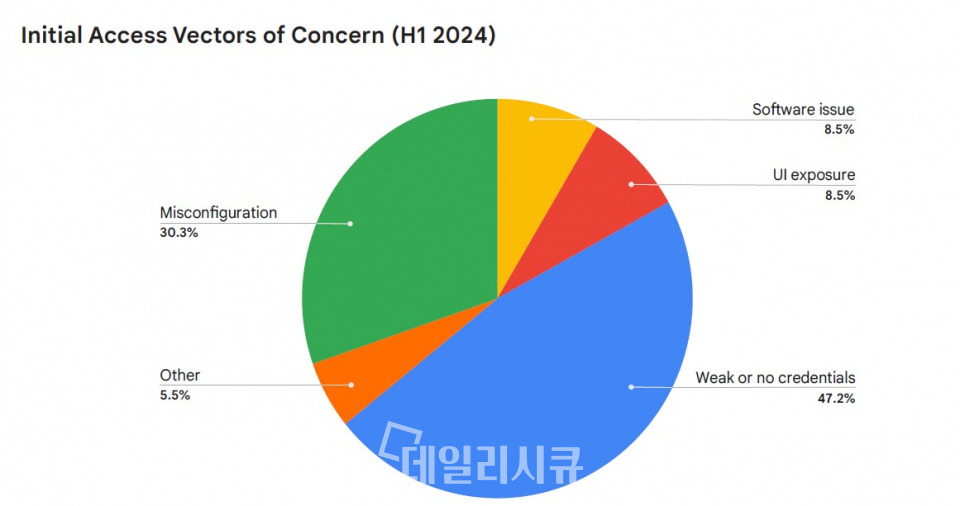

주요 문제는 자격 증명의 부적절한 관리다. 취약한 자격 증명(Weak or no credentials)은 공격자가 악용하는 가장 일반적인 초기 접근 벡터이다. 서비스 계정 키의 과도한 권한과 같은 잘못된 구성도 심각한 위험을 초래한다. 구글 클라우드의 데이터에 따르면 이러한 잘못된 구성이 항상 악용되는 것은 아니지만, 잠재적인 공격에 취약할 수 있다는 것이다.

◆서버리스 환경을 노리는 위협 동향

보고서는 서버리스 함수와 백엔드 서비스를 대상으로 한 여러 위협 동향을 설명하고 있다. 중요한 발견 중 하나는 서버리스 함수 코드 내에 하드 코딩된 패스워드를 사용하는 것이다. 이 관행은 여전히 고쳐지지 않고 있어 매우 위험하다. 노출된 패스워드를 확보한 공격자는 권한을 상승시키거나 클라우드 환경 내에서 횡적으로 이동할 수 있다.

이러한 위험을 완화하기 위해 보고서는 구글 클라우드 시크릿 매니저와 같은 도구를 사용하여 비밀을 안전하게 저장 및 관리하고, 최소 권한 원칙을 준수하며, 정기적으로 보안 스캔을 실시하여 노출된 자격 증명을 감지할 것을 권장했다.

◆악의적인 활동을 위한 서버리스 인프라 활용

APT41 및 UNC2465와 같은 유명한 사이버 위협 공격자들은 서버리스 인프라를 활용하여 악성 소프트웨어를 배포하고 C2 통신을 수행하고 있는 것으로 관찰되었다. 이들은 서버리스 환경의 유연성과 확장성을 악용하여 자신들의 악의적인 활동을 은폐하며, 종종 합법적인 클라우드 서비스 도메인을 사용하여 탐지를 피하고 있다.

예를 들어, 아스타로스 인포스틸러 캠페인은 구글 클라우드 런 및 클라우드 펑션을 사용해 악성 소프트웨어를 배포했다. 이 방법을 통해 공격자들은 합법적인 구글 클라우드 서버리스 도메인에서 컨테이너 URL을 생성하여 타겟을 악성 페이로드가 호스팅된 클라우드 스토리지 버킷으로 리디렉션했다. 이를 통해 전통적인 탐지 메커니즘을 회피했다.

이러한 위협에 대응하기 위해 보고서는 다음과 같은 권장 사항을 제공하고 있다:

-자격 증명 관리: 서비스 계정 키 대신 더 안전한 인증 방법을 사용하고, 다중 인증(MFA)을 구현하며, 자격 증명을 정기적으로 회전시킬 것.

-네트워크 보안: 모든 리소스(클라우드 및 온프레미스)에서의 이그레스 트래픽을 제한하고, 무단 클라우드 서비스 통신을 모니터링하며, 안전한 웹 프록시를 사용하여 아웃바운드 트래픽을 제어할 것.

-액세스 제어: 서버리스 함수를 API 게이트웨이 또는 애플리케이션 로드 밸런서 뒤에 두어 HTTPS를 강제하고, 세부 로그를 유지하여 보안 모니터링을 강화할 것.

-안전한 코딩 관행: 안전한 코딩 원칙을 준수하고, 정적 및 동적 코드 분석 도구를 사용하며, 종속성을 정기적으로 업데이트하여 취약성을 최소화할 것.

-정기적인 보안 검토: BaaS 구성 자동화, 보안 구성 기준 설정, 정기적인 검토를 통해 잘못된 구성을 신속히 해결할 것.

보고서는 구글 클라우드의 선제적인 조치가 서버리스 악용 캠페인의 영향을 크게 줄인 여러 사례 연구를 소개했다. 예를 들어, 아스타로스 인포스틸러 캠페인에 대한 개입은 악성 활동을 99% 감소시켰다고 전했다.

2024년 하반기 위협 지형 보고서는 서버리스 컴퓨팅이 상당한 이점을 제공하는 동시에 새로운 보안 과제를 발생시키고 있다고 강조했다. 이러한 위협을 이해하고 강력한 보안 조치를 구현함으로써 조직은 서버리스 환경을 악용한 공격으로부터 보호할 수 있다. 클라우드 보안 전문가들은 방어 전략을 유지하고 적극적으로 대응해야 할 필요가 있다고 강조했다.

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★

출처 : 데일리시큐(https://www.dailysecu.com)

[BICG] 픽셀데이터에서 잠재적 모델로의 확산

[BICG] 픽셀데이터에서 잠재적 모델로의 확산